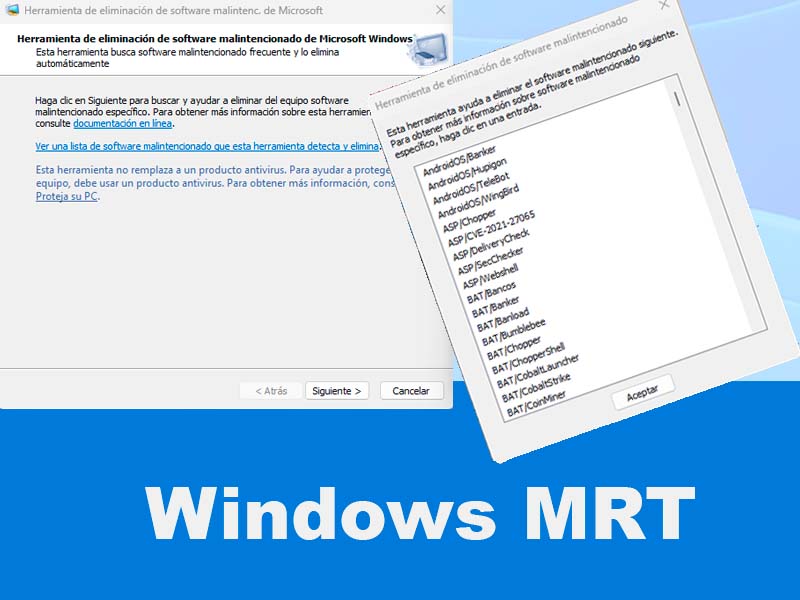

Herramienta de eliminación de software malintencionado de Windows (MRT)

La Herramienta de Eliminación de Software Malintencionado de Windows (MRT, por sus siglas en inglés) es una utilidad desarrollada por…

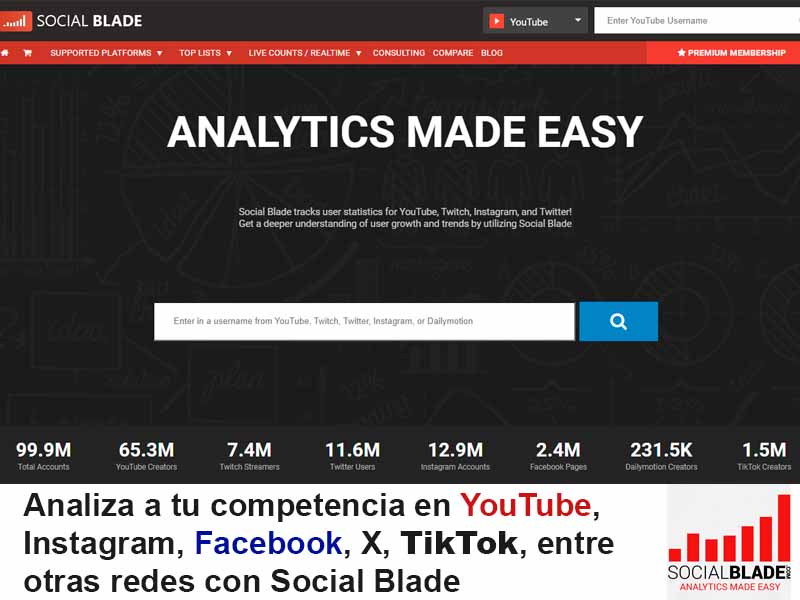

Analiza a tu competencia en YouTube, Instagram, Facebook, X, TikTok, entre otras redes con Social Blade

Social Blade es una herramienta de análisis de métricas para plataformas de redes sociales, que proporciona estadísticas detalladas sobre el…

¿Cómo tener el autenticador de Google (2FA) en el navegador (Browser)?

La autenticación en dos pasos (2FA) se ha convertido en un estándar para la seguridad en línea. Si bien muchas…

Análisis de la GoPro HERO12 Black

La GoPro HERO12 Black es una de las cámaras de acción más avanzadas del mercado, diseñada para quienes buscan capturar…

¿Qué hacer ante un ataque de Ransomware?

En caso de sufrir un ataque de ransomware, es importante actuar de manera rápida y estratégica para mitigar los daños…

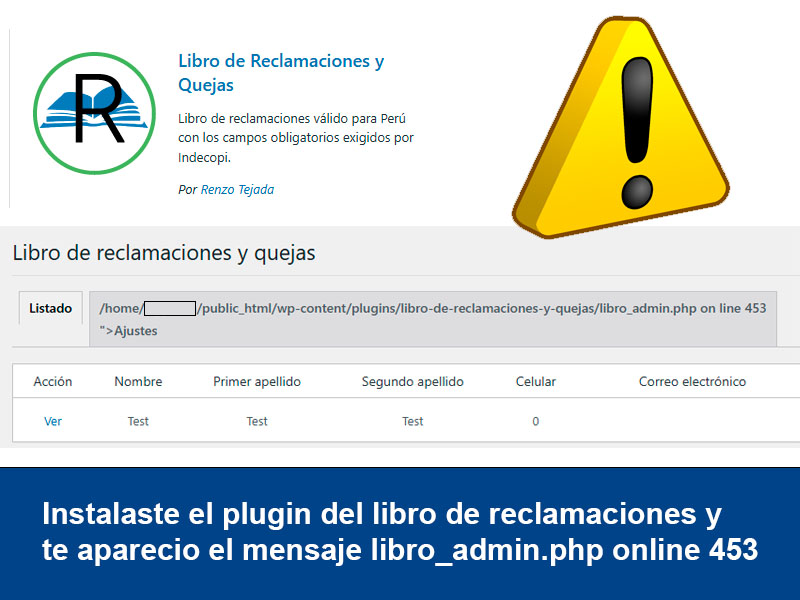

Libro de reclamaciones, solución al error libro_admin.php on line 453

Si instalaste el plugin del Libro de Reclamaciones en WordPress y te apareció el error: /public_html/wp-content/libro-de-reclamaciones-y-quejas/libro_admin.php on line 453 Lo…

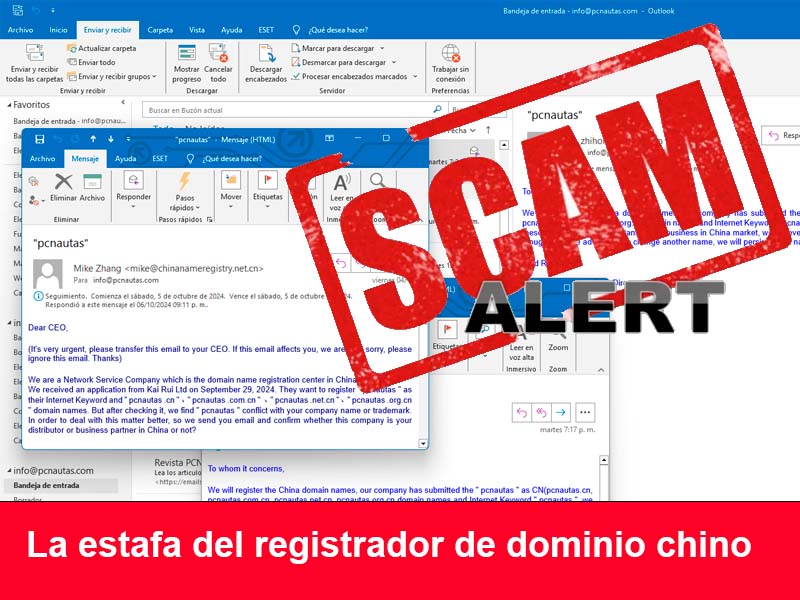

La estafa del registrador de dominio chino cn, com.cn, net.cn, org.cn

Si te ha llegado un correo electrónico desde el dominio chinanameregistry.net.cn, o parecidos argumentando que son una empresa registradora de…

Laptop vs PC: ¿Qué tan diferentes son realmente y cuál debo comprar?

Cuando un profesional estás con la decisión de comprar una nueva computadora, siempre salen las interrogantes ¿Cuál debo comprar, laptop…

¿Qué es el SEO y como puede Beneficiar a tu Página Web?

El SEO (Search Engine Optimization) o en español Optimización en Motores de Búsqueda, es el conjunto de acciones orientadas a…

Perdí mi receptor unifying de Logitech, ¿ahora que hago?

Si perdiste el receptor USB de Logitech Unifying de tu kit de teclado y mouse o de cualquier otro periférico…

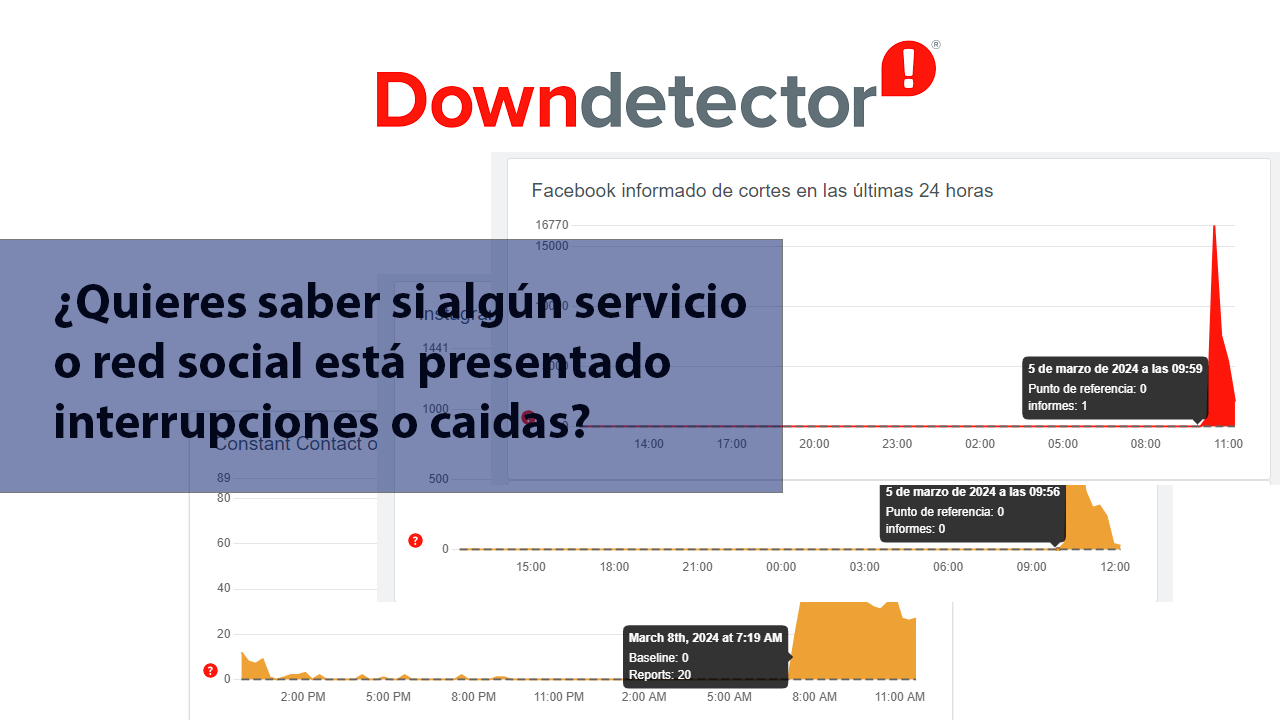

¿Quieres saber si alguna red social está presentado interrupciones en sus servicios?

En el mundo digitalizado y altamente conectado en el que vivimos, la interrupción de servicios en línea puede causar estragos…

¿Cómo saber a qué canales de YouTube estoy suscrito y cómo desuscribirme?

YouTube es una plataforma enormemente popular que ofrece una amplia gama de contenido para satisfacer los intereses de millones de…

Ventajas y Desventajas MySQL vs DBMaria vs PostgreSQL

En la industria del hosting existen varios sistemas de gestión de bases de datos, veamos sus ventajas y desventajas de…

¿Qué componentes reemplazar para repotenciar una computadora?

Si cuentas con una computadora que tenga algunos años de haberla comprado y deseas repotenciarla sin gastar mucho dinero, aquí…

¿Cuánto dinero gana un canal de YouTube por visualizaciones?

Esta información está basada en la recopilación de datos de páginas webs especializadas y YouTube. Esta información puede variar según…

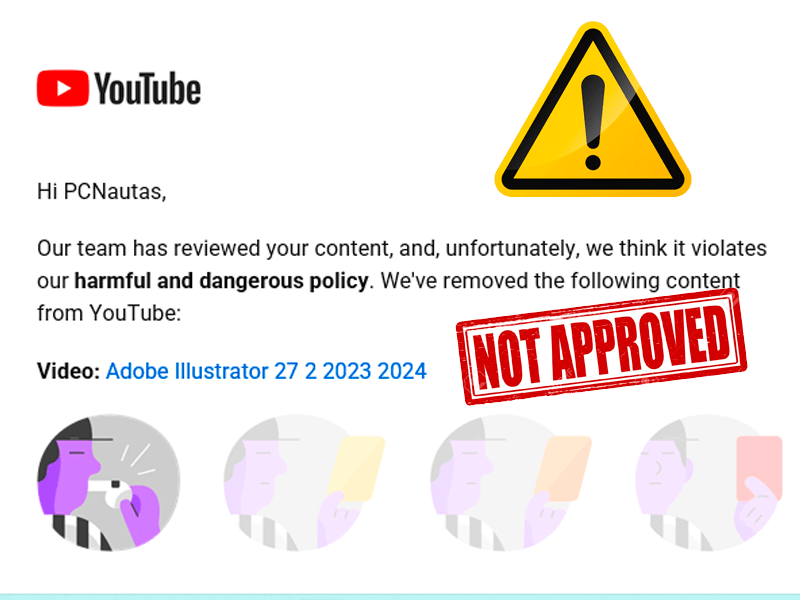

¿Cometiste una falta en YouTube? ¿Como quitar la advertencia en YouTube?

Esto nos pasó al subir un video que incumplía las políticas de YouTube, por ello te explicaremos como quitar la…

APPs para ver TV Online y streaming gratis

Si quieres ver televisión por internet y gratis, puedes descargar los siguientes APPs en tu celular o en tu televisor.…

¿Se venció la licencia gratuita del AnyDesk?, ¿ahora que hago?

Muchas veces utilizando el AnyDesk nos puede aparecer el mensaje de que se venció la licencia del programa y un…

PROYECTO ACORTADOR DE ENLACES GRATUITO SIN PUBLICIDAD Y SIN REGISTRO

El siguiente proyecto web ir11.pe, es un acortador de enlaces gratuito, sin publicidad y sin registro, que genera un código…

Los métodos más utilizados por cibercriminales para lograr acceso a redes corporativas

Se analiza los 10 vectores de acceso inicial más utilizados por actores maliciosos para lograr acceder a redes de una…

Falso sorteo de productos devueltos de Mercado Libre circula en WhatsApp

Alerta sobre una campaña fraudulenta que circula vía WhatsApp e intenta engañar a usuarios haciendo creer que Mercado Libre está…

5 amenazas corporativas importantes que no son ransomware

Si bien el ransomware es una de las amenazas informáticas qué más preocupación genera a las empresas y organizaciones a…

Qué son los deepfakes y cómo hablar de esto con los niños

Con el desarrollo de las tecnologías, cada vez es más complicado establecer el límite entre la realidad y la ilusión.…

Fake news: ¿por qué creemos en ellas?

Cuáles son las razones que hacen difícil la tarea de discernir entre la información real y la falsa, y lo…

Estafas por WhatsApp: modalidades de engaño más comunes

Las formas más comunes en que se cometen delitos como el robo de cuentas, suplantación de identidad o incluso distribuir…

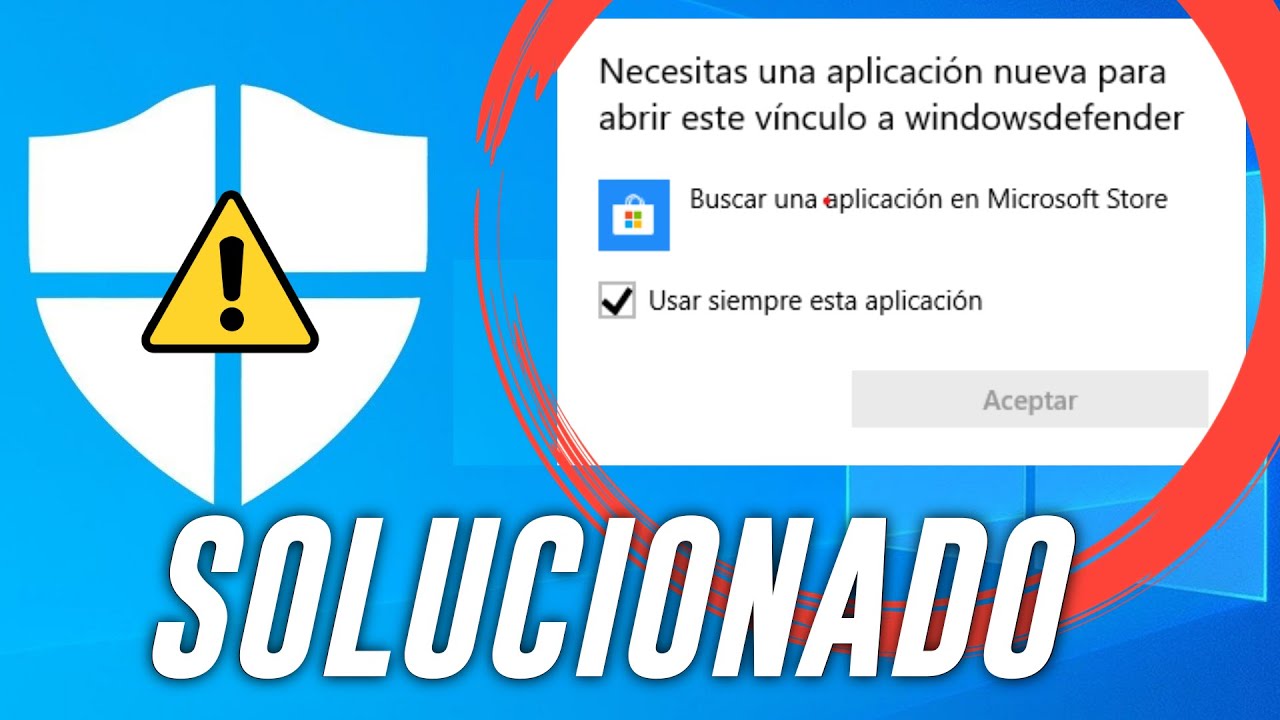

Solución: Windows defender no abre en windows11

Windows defender se está deshabilitando después de actualizar a windows11. Para volver activarlo debes seguir los siguientes pasos: Paso 1:Abrir…

Estafas comunes en LinkedIn: cuidado con las falsas ofertas de empleo

Los estafadores también utilizan LinkedIn para robar información sensible de los usuarios o incluso dinero. ECUADOR – Buscar empleo es una tarea…

Señales de que tu teléfono fue infectado con malware

Cómo detectar los signos de un teléfono comprometido. Ecuador – Los teléfonos móviles han evolucionado de llamadas y mensajes de texto a…

Google revela el Google Pixel Smartwatch

Google acaba de ingresar al mercado de los relojes inteligentes al presentar Google Pixel Smartwatch en el evento Google IO…

¿Qué riesgos de seguridad puede esconder el Metaverso?

El Metaverso y los puntos a los que se debe prestar atención en cuanto a la seguridad y protección de…

ESET actualiza su oferta de productos para acercar una mejor protección a las empresas en su viaje digital

Ecuador – ESET, compañía líder en detección proactiva de amenazas, anuncia una actualización de su línea de productos comerciales para ayudar a…

6 pasos básicos de seguridad IT para PYMES

Ecuador – Les presentamos una guía básica de seguridad IT para pequeñas y medianas empresas en 6 pasos. “Si bien las computadoras e…

Seriales oficiales para probar office

Con la finalidad de que puedan probar el Office original por 175 días y posteriormente adquirir la suite de office…

Crece el SIM Swapping: el fraude que permite robar acceso a cuentas bancarias clonando el chip

El crecimiento del secuestro de líneas telefónicas mediante la clonación de tarjetas SIM que permite a los delincuentes obtener acceso…

¿Qué es una VPN?, ¿Qué se puede hacer con ellas?, Listado de VPN gratuitas

Las Virtual Private Netword (VPN), es un tipo de red en donde se crea una conexión segura desde internet con…

Buenas Prácticas del uso del Correo Electrónico

Para llevar a cabo un uso seguro y responsable del correo electrónico deben tenerse en cuenta las siguientes consideraciones.

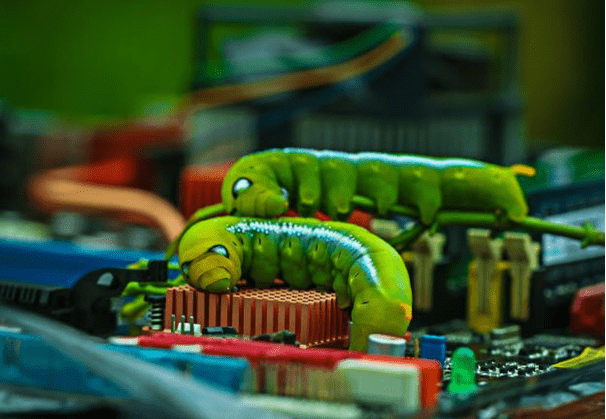

Qué es un gusano informático y cuáles son sus características

De qué se tratan los “worm”, de qué manera identificarlos y cómo mantener los dispositivos protegidos. Noviembre, Ecuador – Un gusano…

App relacionada con “El juego del calamar” es utilizada para distribuir malware

La popularidad de la serie de Netflix está siendo aprovechada por ciberdelincuentes que buscan distribuir el troyano Joker a través…

Los ciberdelincuentes podrían apuntar a los Juegos Olímpicos de Tokio 2020

Los ciberdelincuentes podrían atacar el evento popular con ataques de ransomware, phishing o DDoS en un intento por aumentar su…

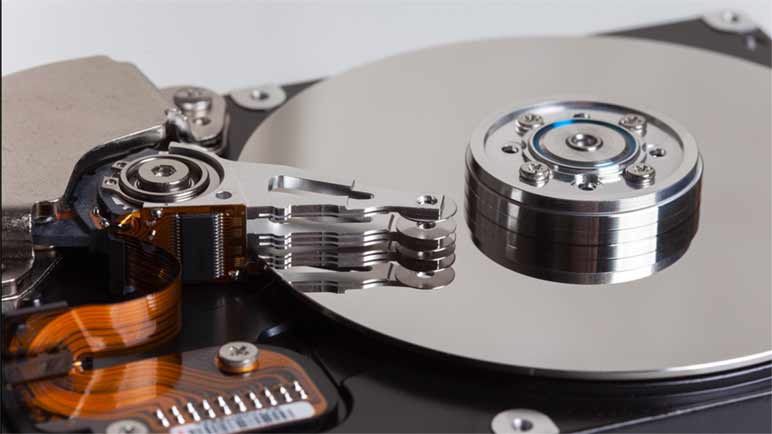

Discos duros: ¿Como saber si mi Disco duro está dañado? – Herramienta gratuita

El disco duro es el hardware donde se almacenan nuestros archivos y su correcto funcionamiento hará que la computadora y…

Mercado Libre: Cuáles son las estafas más comunes y cómo evitarlas

Algunos de los modelos de estafas más comunes que se realizan a través de la plataforma de Mercado Libre y…

Herramientas y requisitos mínimos para instalar windows11

Les presentamos la lista de requisitos mínimos para la instalación del sistema operativo Windows 11. Con el tiempo, es posible…

5 estafas comunes dirigidas a los adolescentes y cómo protegerse

Desde la venta de réplicas de productos hasta ofertas de trabajo demasiado buenas para ser verdad, ESET repasa cinco modelos…

Fraudes a través de PayPal: qué deben saber los comerciantes

Quito, Ecuador – Con un volumen de pago total de 247 mil millones de dólares y 28 millones de comerciantes…

¿Qué es GIT?, ¿Cómo instalarlo?, ¿Cómo usarlo?, y comandos básicos

Este sistema de control de versiones (Version Control Systems), que fue creado por Linus Trovalds en el 2005,nos permite tener…

Lista de editores de código gratuitos

Los editores de código son la herramienta fundamental de todo programador, si perteneces al mundo de la programación sabrás que…

Ocho consejos para disfrutar de Internet de manera segura

En el día global de Internet Segura, la compañía de seguridad Informática, ESET, acerca los resultados de su último informe…

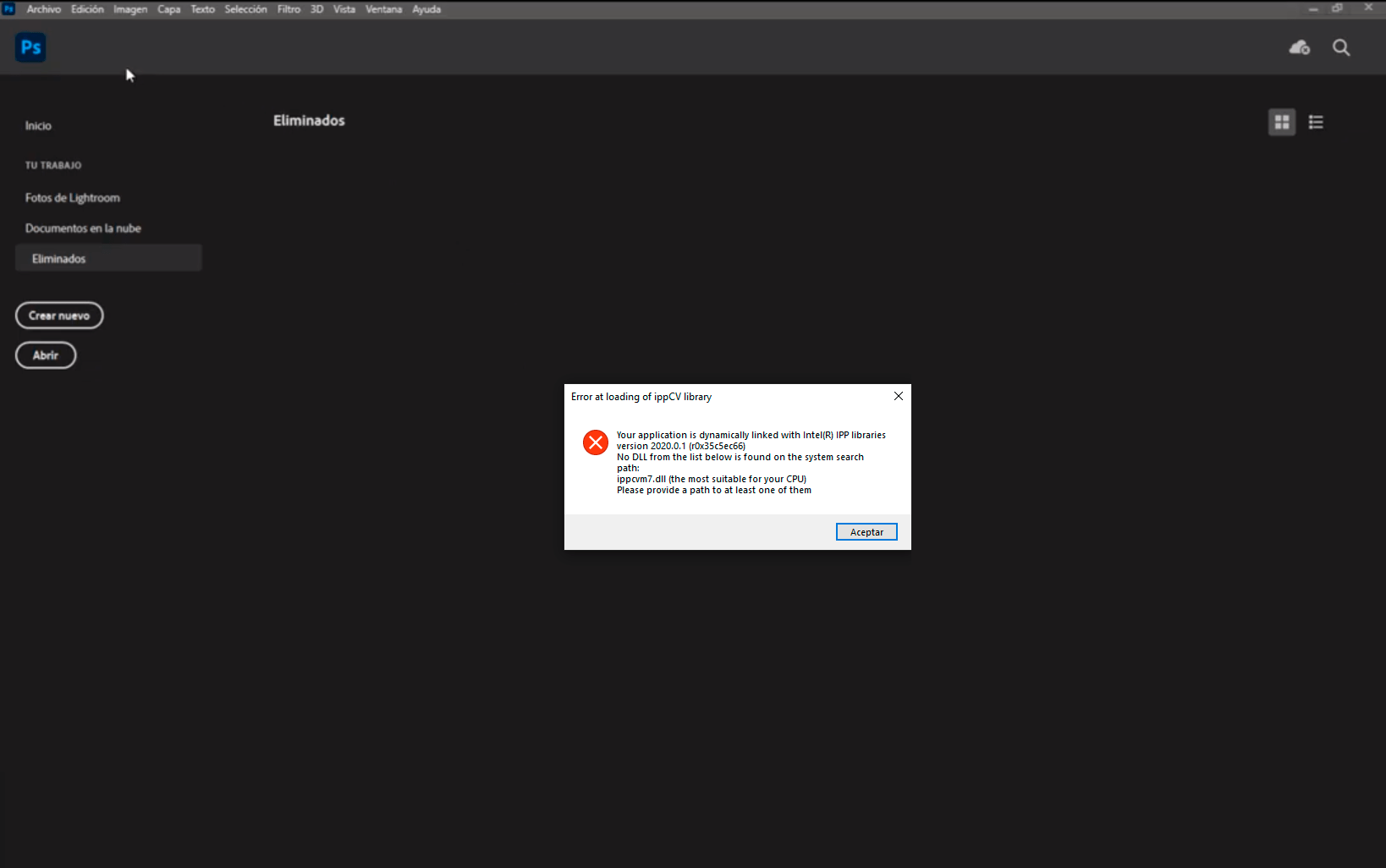

Photoshop: Corregir error at loading of ippCV library

Para corregir el error at loading of ippCV library al instalar el Photoshop 2021 debes seguir los siguientes pasos:

Polémica ley del teletrabajo en Perú – ¿Quién debería de asumir el costo laboral?

Mediante esta modalidad de trabajo TELETRABAJO se pretendió que el empresario acceda a una nueva forma de trabajo no presencial,…

Este 2021 el mercado de la PCs tardará tres años en recuperarse por culpa del COVID-19

De acuerdo con los datos presentados por Finaria.it, se espera que los ingresos por ventas de PCs a escala mundial…

¿Cómo instalar Ubuntu como subsistema en Windows 10 / 11?

Para el Windows 10 Anniversary Update, una de las novedades que trajo Microsoft pensada para programadores fue la posibilidad de…

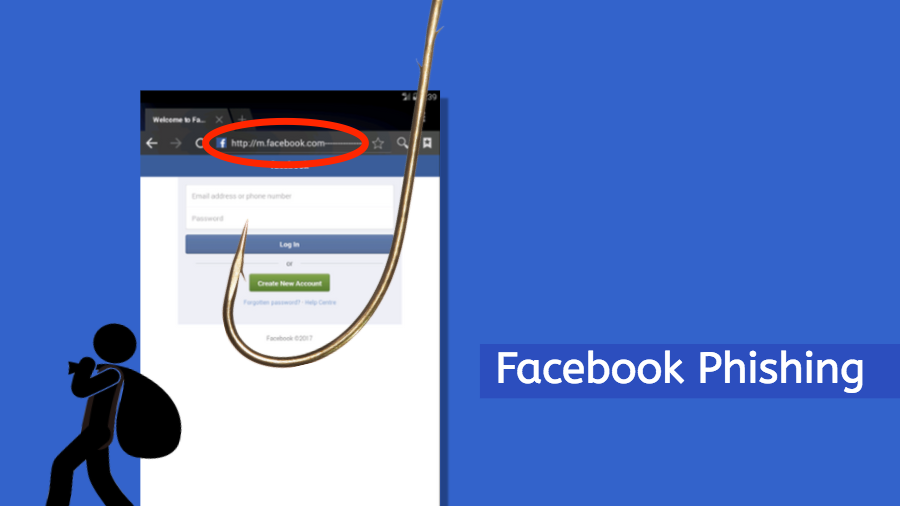

Phishing roba credenciales de Facebook a través de mensaje que solicita poner “Me gusta” en una foto

La compañía de seguridad Informática, ESET, advierte por una campaña de phishing que busca robar las credenciales de acceso de…

Programas para soporte remoto, ventajas y Desventajas

Los programas de soporte remoto permiten al usuario poder interactuar con cualquier ordenador que se encuentre ubicado en otro lugar.

Como conectar Microsoft Excel con MySQL

En este artículo te vamos a indicar como puedes conectar Microsoft Excel con una base de datos en este caso…

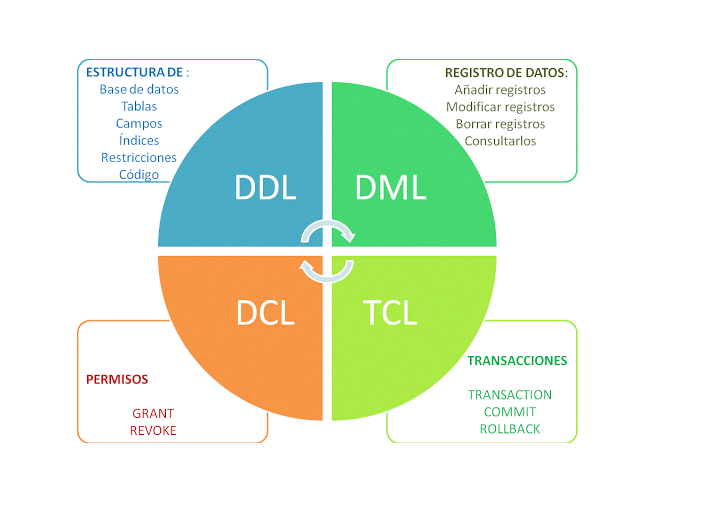

Diferencia, ejemplo y características de DDL y DML

Las sentencias SQL se dividen en dos categorías principales DDL y DML, vamos a ver en qué se diferencian, algunos…

Desarrollar una Web a Medida o usar un CMS, Ventajas y Desventajas

¿Cómo desarrollar una página web?, Es una de las preguntas que nos hacemos al momento de crear una, si bien…

Review de celulares Gaming en el mercado 2020 -2021

A continuación te presentaremos los mejores teléfonos móviles gaming que hay en el mercado con lo más nuevo en tecnología,…

ESET lanza CyberSOC

ESET Latinoamérica, lanza una nueva área de servicios para empresas llamada CyberSOC, esta herramienta busca a ayudar a tomar medidas…

Crear copia de seguridad de nuestra computadora con Google (Backup and Sync)

Con su llegada en el 2017 Google Backup and Sync (Copia de Seguridad y Sincronización de Google), ha facilitado la…

Ciberestafas, como operan, como identificarlos y como evitarlo

Las compras y ventas online ha facilitado la vida de muchas personas, también ha surgido las ciberestafas que se encuentran…

Pasarelas de pago Online que puedes usar en Perú y sus requisitos

En el Perú tenemos varias empresas que brindan el servicio de pasarela de pago que podrías implementar en tu tienda…

¿Cómo impulsar tu negocio por Internet?

Una de las ventajas del comercio electrónico es que te permite llegar a un mayor número de consumidores a un…

Streaming: Velocidad de internet recomendado para hacer videos en vivo

Para realizar Streaming en YouTube, Facebook, Twitch, etc, con fluidez y calidad debes seguir las siguientes recomendaciones: Se recomienda superar…

El teletrabajo y el desarrollo de la actividad empresarial

El teletrabajo es una modalidad especial de prestación de servicios caracterizada por la utilización de tecnologías de la información y…

Facebook Paga por Vídeos

Hay una serie de requisitos que tienes que cumplir Tener 10,000 seguidores en tu Página de Facebook Durante los últimos…

¿Qué sucede después de que vence un nombre de dominio?

Un nombre de dominio antes de quedar disponible públicamente debe pasar por diferentes etapas, estos no aplican para nombres de…

21° aniversario de Google

Han pasado 21 años desde que se lanzó el novedoso motor de búsqueda en internet que revolucionó el mundo. La…

Claves para entender cómo te afecta el veto de Google

La guerra comercial entre Estados Unidos y China vive un nuevo capítulo centrado en las comunicaciones y, aunque quizás esto…

Que necesitas para tener una cabina de internet en Perú

Requisitos para tener una cabina de internet en Perú Para tener en Perú un establecimiento de cabina de internet, sin…