Herramientas, como VLC Player, están siendo utilizadas por un peligroso grupo de ciberdelincuentes para infectar a ciertas organizaciones y usuarios.

A pesar de que, la mayoría de los ataques perpetrados por los ciberdelincuentes intentan ir a por los usuarios comunes por ser mucho más numerosos. Algunos ataques, sobre todo los de espionaje, van más dirigidos a gobiernos o bien a organizaciones muy particulares. Esto, es a lo que se dedicaba el grupo Cicada en estos últimos meses.

Ahora, tal como adelantan los investigadores de Symantec, localizaron ataques desde mediados de 2021. Y han continuado hasta febrero de este año, vinculados a este grupo de ciberdelincuentes. Las víctimas de esta campaña incluyen a organizaciones gubernamentales, legales, religiosas y no gubernamentales. Tales como las ONGs en varios países del mundo, especialmente en Europa, Asia y América del Norte.

También, aclaran que hay un fuerte enfoque a víctimas de los sectores del gobierno y las ONG, y alguna de estas organizaciones trabajan en las áreas de religión y educación. Para precisar mas en los países, hablan de Estados Unidos, Canadá, Hong Kong, Turquía, Israel, india, Montenegro, Italia y Japón.

Aunque, haya algunas víctimas en los sectores de las telecomunicaciones, legal y farmacéutico. Las organizaciones gubernamentales y sin fines de lucro parecen haber sido el foco principal de esta campaña de ataques.

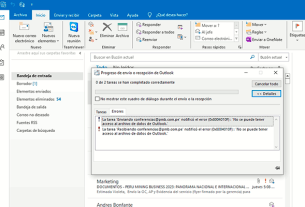

Explican que los ataques comienzan cuando los ciberdelincuentes obtienen acceso inicial a través de una vulnerabilidad conocida y sin parches en los servidores de Microsoft Exchange. Usándola para implementar una puerta trasera en la forma de un troyano llamado SodaMaster. Este troyano otorga acceso remoto basado en Windows. Está equipado con funciones para facilitar la recuperación de cargas útiles adicionales y filtrar la información a su servidor de comando y control.

Señalan que otras herramientas implementadas durante estas infiltraciones incluyen la utilidad de volcado de credenciales llamada Mimikatz, también NBTScan, WMIExec y VLC Media Player, este último utilizado para iniciar un cargador personalizado en el host infectado.

“El tipo de organización objetivo es más probable que sean de interés para el grupo con fines de espionaje. El tipo de actividad que vemos en las máquinas de las víctimas y la actividad pasada de Cicada también señalan que la motivación detrás de esta campaña es el espionaje”.

se señaló en la investigación